Grazie alla trasformazione digitale, le reti aziendali non sono più semplicemente "un insieme di cavi che collegano computer". Con la proliferazione dei dispositivi IoT, la migrazione dei servizi verso il cloud e la crescente adozione del lavoro da remoto, il traffico di rete è esploso, come il traffico in autostrada. Tuttavia, questa impennata di traffico presenta anche delle sfide: gli strumenti di sicurezza non riescono ad acquisire dati critici, i sistemi di monitoraggio sono sommersi da informazioni ridondanti e le minacce nascoste nel traffico crittografato non vengono rilevate. È qui che entra in gioco il "maggiordomo invisibile" chiamato Network Packet Broker (NPB). Agendo come un ponte intelligente tra il traffico di rete e gli strumenti di monitoraggio, gestisce il flusso caotico del traffico attraverso l'intera rete, fornendo con precisione agli strumenti di monitoraggio i dati di cui hanno bisogno, aiutando le aziende a risolvere le sfide di rete "invisibili e inaccessibili". Oggi forniremo una panoramica completa di questo ruolo fondamentale nelle operazioni e nella manutenzione delle reti.

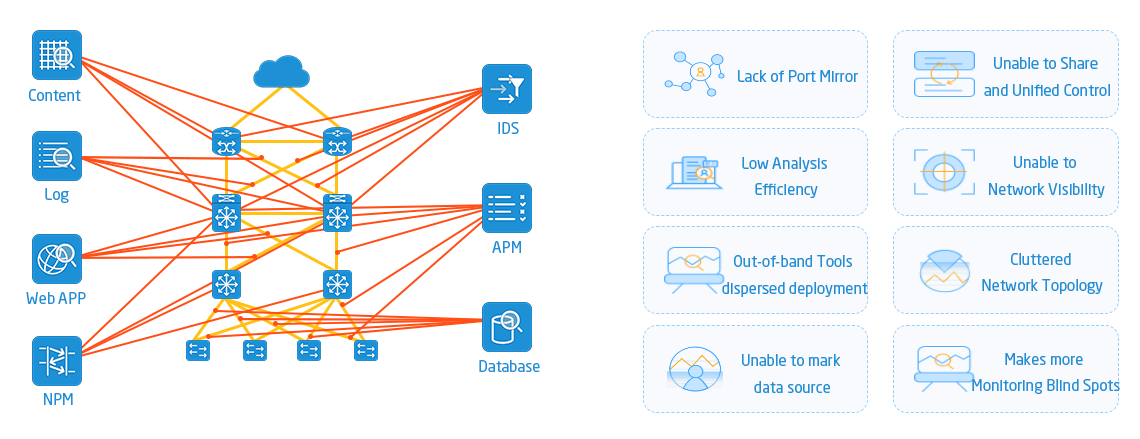

1. Perché le aziende sono alla ricerca di NPB adesso? — La "necessità di visibilità" delle reti complesse

Considerate questo: quando la vostra rete gestisce centinaia di dispositivi IoT, centinaia di server cloud e dipendenti che vi accedono da remoto da ogni parte del mondo, come potete garantire che non si intrufoli traffico dannoso? Come potete determinare quali collegamenti sono congestionati e rallentano le operazioni aziendali?

I metodi di monitoraggio tradizionali si sono dimostrati a lungo inadeguati: o gli strumenti di monitoraggio possono concentrarsi solo su specifici segmenti di traffico, tralasciando i nodi chiave; oppure inoltrano tutto il traffico allo strumento in una sola volta, impedendogli di elaborare le informazioni e rallentando l'efficienza dell'analisi. Inoltre, con oltre il 70% del traffico ora crittografato, gli strumenti tradizionali non sono in grado di analizzarne il contenuto.

L'emergere degli NPB risolve il problema della "mancanza di visibilità di rete". Si posizionano tra i punti di ingresso del traffico e gli strumenti di monitoraggio, aggregando il traffico disperso, filtrando i dati ridondanti e, in ultima analisi, distribuendo il traffico preciso a IDS (Intrusion Detection Systems), SIEM (Security Information Management Platform), strumenti di analisi delle prestazioni e altro ancora. Questo garantisce che gli strumenti di monitoraggio non siano né carenti né sovrasaturati. Gli NPB possono anche decrittografare e crittografare il traffico, proteggendo i dati sensibili e fornendo alle aziende una panoramica chiara dello stato della loro rete.

Si può affermare che, ormai, finché un'azienda ha esigenze di sicurezza di rete, ottimizzazione delle prestazioni o conformità, l'NPB è diventato un componente fondamentale inevitabile.

Cos'è NPB? — Un'analisi semplice dall'architettura alle funzionalità principali

Molti pensano che il termine "packet broker" comporti un'elevata barriera tecnica all'ingresso. Tuttavia, un'analogia più accessibile è quella di un "centro di smistamento per consegne espresse": il traffico di rete è costituito dai "pacchi espressi", l'NPB è il "centro di smistamento" e lo strumento di monitoraggio è il "punto di ricezione". Il compito dell'NPB è quello di aggregare i pacchi sparsi (aggregazione), rimuovere i pacchi non validi (filtraggio) e smistarli per indirizzo (distribuzione). Può anche decomprimere e ispezionare pacchi speciali (decrittografia) e rimuovere informazioni private (massaggio): l'intero processo è efficiente e preciso.

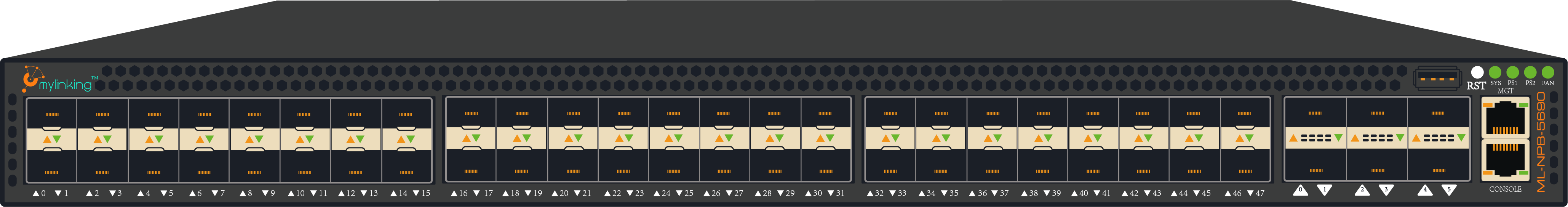

1. Per prima cosa, diamo un'occhiata allo "scheletro" di NPB: tre moduli architettonici principali

Il flusso di lavoro NPB si basa interamente sulla collaborazione di questi tre moduli; nessuno di essi può mancare:

○Modulo di accesso al traffico: Equivale alla "porta di consegna espressa" e viene utilizzata specificamente per ricevere il traffico di rete dalla porta mirror dello switch (SPAN) o dallo splitter (TAP). Indipendentemente dal fatto che si tratti di traffico proveniente da un collegamento fisico o da una rete virtuale, può essere raccolto in modo unificato.

○Motore di elaborazione:Questo è il "cervello centrale del centro di smistamento" ed è responsabile delle "elaborazioni" più critiche, come l'unione del traffico multi-link (aggregazione), il filtraggio del traffico da un certo tipo di IP (filtraggio), la copia dello stesso traffico e il suo invio a strumenti diversi (copia), la decrittografia del traffico crittografato SSL/TLS (decrittografia), ecc. Tutte le "operazioni di precisione" vengono completate qui.

○Modulo di distribuzione: È come un "corriere" che distribuisce accuratamente il traffico elaborato agli strumenti di monitoraggio corrispondenti e può anche eseguire il bilanciamento del carico: ad esempio, se uno strumento di analisi delle prestazioni è troppo occupato, parte del traffico verrà distribuita allo strumento di backup per evitare di sovraccaricare un singolo strumento.

2. "Hard Core Capabilities" di NPB: 12 funzioni principali risolvono il 90% dei problemi di rete

L'NPB ha molte funzioni, ma concentriamoci su quelle più comunemente utilizzate dalle aziende. Ognuna di esse corrisponde a un punto critico pratico:

○Replicazione/aggregazione del traffico + filtraggioAd esempio, se un'azienda ha 10 collegamenti di rete, l'NPB unisce prima il traffico dei 10 collegamenti, quindi filtra i "pacchetti di dati duplicati" e il "traffico irrilevante" (ad esempio il traffico dei dipendenti che guardano video) e invia allo strumento di monitoraggio solo il traffico correlato all'attività, migliorando direttamente l'efficienza del 300%.

○Decrittografia SSL/TLS: Oggigiorno, molti attacchi dannosi si nascondono nel traffico crittografato HTTPS. NPB può decrittografare questo traffico in modo sicuro, consentendo a strumenti come IDS e IPS di "vedere attraverso" il contenuto crittografato e catturare minacce nascoste come link di phishing e codice dannoso.

○Mascheramento/desensibilizzazione dei dati: Se il traffico contiene informazioni sensibili come numeri di carte di credito e codici fiscali, NPB "cancellerà" automaticamente tali informazioni prima di inviarle allo strumento di monitoraggio. Ciò non influirà sull'analisi dello strumento, ma garantirà anche la conformità ai requisiti PCI-DSS (conformità ai pagamenti) e HIPAA (conformità sanitaria) per prevenire la fuga di dati.

○Bilanciamento del carico + FailoverSe un'azienda dispone di tre strumenti SIEM, l'NPB distribuirà equamente il traffico tra di essi per evitare che uno di essi venga sovraccaricato. In caso di guasto di uno strumento, l'NPB trasferirà immediatamente il traffico allo strumento di backup per garantire un monitoraggio ininterrotto. Questo è particolarmente importante per settori come la finanza e la sanità, dove i tempi di inattività sono inaccettabili.

○Terminazione del tunnel: VXLAN, GRE e altri "protocolli tunnel" sono ormai comunemente utilizzati nelle reti cloud. Gli strumenti tradizionali non sono in grado di comprendere questi protocolli. NPB può "smontare" questi tunnel ed estrarre il traffico reale al loro interno, consentendo ai vecchi strumenti di elaborare il traffico in ambienti cloud.

La combinazione di queste caratteristiche consente a NPB non solo di "vedere attraverso" il traffico crittografato, ma anche di "proteggere" i dati sensibili e di "adattarsi" a vari ambienti di rete complessi: ecco perché può diventare un componente fondamentale.

III. Dove viene utilizzato l'NPB? — Cinque scenari chiave che rispondono alle reali esigenze aziendali

NPB non è uno strumento universale; al contrario, si adatta in modo flessibile a diversi scenari. Che si tratti di un data center, di una rete 5G o di un ambiente cloud, trova applicazioni precise. Diamo un'occhiata ad alcuni casi tipici per illustrare questo punto:

1. Data Center: la chiave per monitorare il traffico est-ovest

I data center tradizionali si concentrano esclusivamente sul traffico nord-sud (traffico dai server verso l'esterno). Tuttavia, nei data center virtualizzati, l'80% del traffico è est-ovest (traffico tra macchine virtuali), che gli strumenti tradizionali semplicemente non riescono a catturare. È qui che gli NPB tornano utili:

Ad esempio, una grande azienda Internet utilizza VMware per realizzare un data center virtualizzato. L'NPB è direttamente integrato con vSphere (la piattaforma di gestione di VMware) per acquisire con precisione il traffico est-ovest tra le macchine virtuali e distribuirlo a IDS e strumenti di analisi delle prestazioni. Questo non solo elimina i "punti ciechi del monitoraggio", ma aumenta anche l'efficienza degli strumenti del 40% attraverso il filtraggio del traffico, dimezzando direttamente il tempo medio di riparazione (MTTR) del data center.

Inoltre, NPB può monitorare il carico del server e garantire che i dati di pagamento siano conformi allo standard PCI-DSS, diventando un "requisito essenziale per l'operatività e la manutenzione" dei data center.

2. Ambiente SDN/NFV: ruoli flessibili che si adattano al networking definito dal software

Molte aziende utilizzano ormai tecnologie SDN (Software Defined Networking) o NFV (Network Function Virtualization). Le reti non sono più hardware fisso, ma servizi software flessibili. Questo richiede che le NPB diventino più flessibili:

Ad esempio, un'università utilizza SDN per implementare il modello "Bring Your Own Device" (BYOD), in modo che studenti e docenti possano connettersi alla rete del campus tramite telefoni e computer. NPB è integrato con un controller SDN (come OpenDaylight) per garantire l'isolamento del traffico tra le aree didattiche e gli uffici, distribuendo al contempo con precisione il traffico da ciascuna area agli strumenti di monitoraggio. Questo approccio non influisce sull'utilizzo da parte di studenti e docenti e consente il rilevamento tempestivo di connessioni anomale, come l'accesso da indirizzi IP esterni al campus.

Lo stesso vale per gli ambienti NFV. NPB può monitorare il traffico dei firewall virtuali (vFW) e dei bilanciatori di carico virtuali (vLB) per garantire la stabilità delle prestazioni di questi "dispositivi software", il che è molto più flessibile del tradizionale monitoraggio hardware.

3. Reti 5G: gestione del traffico segmentato e dei nodi edge

Le caratteristiche principali del 5G sono "alta velocità, bassa latenza e connessioni di grandi dimensioni", ma ciò comporta anche nuove sfide al monitoraggio: ad esempio, la tecnologia "network slicing" del 5G può suddividere la stessa rete fisica in più reti logiche (ad esempio, una porzione a bassa latenza per la guida autonoma e una porzione a connessione di grandi dimensioni per l'IoT) e il traffico in ogni porzione deve essere monitorato in modo indipendente.

Un operatore ha utilizzato NPB per risolvere questo problema: ha implementato un monitoraggio NPB indipendente per ogni slice 5G, che non solo può visualizzare la latenza e la produttività di ogni slice in tempo reale, ma anche intercettare tempestivamente il traffico anomalo (come l'accesso non autorizzato tra slice), garantendo i requisiti di bassa latenza di attività chiave come la guida autonoma.

Inoltre, i nodi di edge computing 5G sono sparsi in tutto il Paese e NPB può anche fornire una "versione leggera" che viene distribuita nei nodi edge per monitorare il traffico distribuito ed evitare ritardi causati dalla trasmissione dei dati avanti e indietro.

4. Ambiente cloud/IT ibrido: abbattere le barriere del monitoraggio del cloud pubblico e privato

La maggior parte delle aziende utilizza ormai un'architettura cloud ibrida: alcune operazioni risiedono su Alibaba Cloud o Tencent Cloud (cloud pubblici), altre su cloud privati e altre ancora su server locali. In questo scenario, il traffico è distribuito su più ambienti, rendendo il monitoraggio facilmente interrompibile.

China Minsheng Bank utilizza NPB per risolvere questo problema: la sua attività utilizza Kubernetes per l'implementazione containerizzata. NPB può acquisire direttamente il traffico tra container (Pod) e correlare il traffico tra server cloud e cloud privati per creare un "monitoraggio end-to-end". Indipendentemente dal fatto che l'azienda operi nel cloud pubblico o privato, finché si verifica un problema di prestazioni, il team operativo e di manutenzione può utilizzare i dati sul traffico NPB per individuare rapidamente se si tratta di un problema di chiamate tra container o di congestione dei collegamenti cloud, migliorando l'efficienza diagnostica del 60%.

Per i cloud pubblici multi-tenant, NPB può anche garantire l'isolamento del traffico tra diverse aziende, prevenire la perdita di dati e soddisfare i requisiti di conformità del settore finanziario.

In conclusione: la NPB non è un’“opzione” ma un “obbligo”

Dopo aver esaminato questi scenari, scoprirete che l'NPB non è più una tecnologia di nicchia, ma uno strumento standard per le aziende che vogliono gestire reti complesse. Dai data center al 5G, dai cloud privati all'IT ibrido, l'NPB può svolgere un ruolo fondamentale ovunque sia necessaria la visibilità della rete.

Con la crescente diffusione dell'intelligenza artificiale e dell'edge computing, il traffico di rete diventerà ancora più complesso e le capacità degli NPB saranno ulteriormente potenziate (ad esempio, utilizzando l'intelligenza artificiale per identificare automaticamente il traffico anomalo e consentendo un adattamento più leggero ai nodi edge). Per le aziende, comprendere e implementare tempestivamente gli NPB aiuterà a prendere l'iniziativa di rete ed evitare deviazioni nella loro trasformazione digitale.

Hai mai riscontrato problemi di monitoraggio della rete nel tuo settore? Ad esempio, non riesci a visualizzare il traffico crittografato o il monitoraggio del cloud ibrido viene interrotto? Condividi le tue opinioni nella sezione commenti e scopriamo insieme le soluzioni.

Data di pubblicazione: 23 settembre 2025