Hai mai sentito parlare di un'intercettazione di rete? Se lavori nel campo delle reti o della sicurezza informatica, potresti avere familiarità con questo dispositivo. Ma per chi non lo fa, può essere un mistero.

Nel mondo odierno, la sicurezza delle reti è più importante che mai. Aziende e organizzazioni si affidano alle proprie reti per archiviare dati sensibili e comunicare con clienti e partner. Come possono garantire che la propria rete sia sicura e protetta da accessi non autorizzati?

Questo articolo spiegherà cos'è un network tap, come funziona e perché è uno strumento essenziale per la sicurezza di rete. Scopriamo di più su questo potente dispositivo.

Che cos'è un Network TAP (Terminal Access Point)?

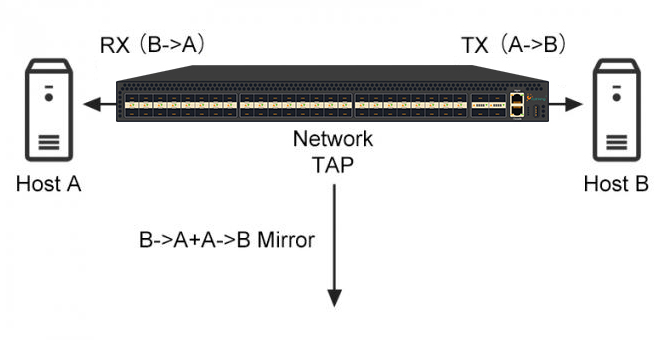

I TAP di rete sono essenziali per prestazioni di rete efficaci e sicure. Forniscono gli strumenti per monitorare, analizzare, tracciare e proteggere le infrastrutture di rete. I TAP di rete creano una "copia" del traffico, consentendo a diversi dispositivi di monitoraggio di accedere a tali informazioni senza interferire con il flusso originale dei pacchetti dati.

Questi dispositivi sono posizionati strategicamente nell'infrastruttura di rete per garantire il monitoraggio più efficace possibile.

Le organizzazioni possono installare i TAP di rete nei punti che ritengono debbano essere monitorati, tra cui, a titolo esemplificativo ma non esaustivo, i luoghi per la raccolta di dati, l'analisi, il monitoraggio generale o quelli più critici, come il rilevamento delle intrusioni.

Il dispositivo TAP di rete non altera lo stato esistente di alcun pacchetto sulla rete attiva; crea semplicemente una replica di ogni pacchetto inviato in modo che possa essere inoltrato tramite la sua interfaccia collegata a dispositivi o programmi di monitoraggio.

Il processo di copia viene eseguito senza compromettere le prestazioni, poiché non interferisce con le normali operazioni sulla rete una volta completato il tapping. Questo garantisce alle organizzazioni un ulteriore livello di sicurezza, rilevando e segnalando attività sospette sulla rete e monitorando eventuali problemi di latenza che possono verificarsi durante i periodi di picco.

Come funziona un TAP di rete?

I TAP di rete sono apparecchiature sofisticate che consentono agli amministratori di valutare le prestazioni dell'intera rete senza interromperne il funzionamento. Sono dispositivi esterni utilizzati per monitorare l'attività degli utenti, rilevare il traffico dannoso e proteggere la sicurezza della rete consentendo un'analisi più approfondita dei dati in entrata e in uscita. I TAP di rete collegano il livello fisico in cui i pacchetti viaggiano attraverso cavi e switch con i livelli superiori in cui risiedono le applicazioni.

Un Network TAP funge da switch passivo che apre due porte virtuali per catturare tutto il traffico in entrata e in uscita da qualsiasi connessione di rete che lo attraversa. Il dispositivo è progettato per essere completamente non intrusivo, quindi, pur consentendo un monitoraggio completo, lo sniffing e il filtraggio dei pacchetti dati, i Network TAP non interrompono o interferiscono in alcun modo con le prestazioni della rete.

Inoltre, fungono solo da canali per l'inoltro dei dati rilevanti ai punti di monitoraggio designati; ciò significa che non possono analizzare o valutare le informazioni raccolte, richiedendo l'utilizzo di uno strumento di terze parti. Ciò consente agli amministratori un controllo preciso e flessibilità nella personalizzazione dell'utilizzo ottimale dei loro TAP di rete, senza interrompere le operazioni sul resto della rete.

Perché abbiamo bisogno di un TAP di rete?

I TAP di rete costituiscono la base per un sistema di visibilità e monitoraggio completo e affidabile su qualsiasi rete. Sfruttando il mezzo di comunicazione, possono identificare i dati sulla linea in modo che possano essere trasmessi in streaming ad altri sistemi di sicurezza o di monitoraggio. Questa componente essenziale della visibilità di rete garantisce che tutti i dati presenti sulla linea non vengano persi durante il passaggio del traffico, il che significa che nessun pacchetto viene mai perso.

Senza TAP, una rete non può essere monitorata e gestita completamente. Gli amministratori IT possono monitorare in modo affidabile le minacce o ottenere informazioni granulari sulle proprie reti, altrimenti nascoste dalle configurazioni out-of-band, fornendo accesso a tutte le informazioni sul traffico.

In questo modo, viene fornita una copia esatta delle comunicazioni in entrata e in uscita, consentendo alle organizzazioni di indagare e intervenire rapidamente su qualsiasi attività sospetta riscontrata. Affinché le reti aziendali siano sicure e affidabili nell'era moderna della criminalità informatica, l'utilizzo di un TAP di rete dovrebbe essere considerato obbligatorio.

Tipi di TAP di rete e come funzionano?

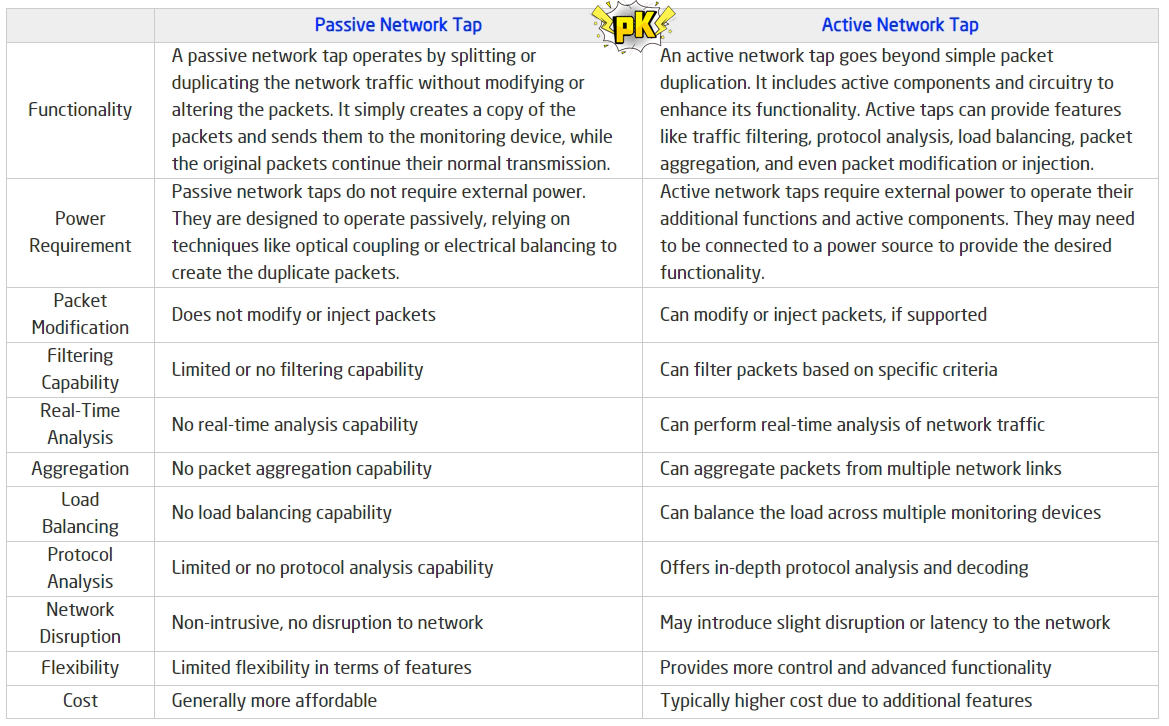

Quando si tratta di accedere e monitorare il traffico di rete, esistono due tipi principali di TAP: TAP passivi e TAP attivi. Entrambi offrono un modo comodo e sicuro per accedere a un flusso di dati da una rete senza compromettere le prestazioni o aggiungere ulteriore latenza al sistema.

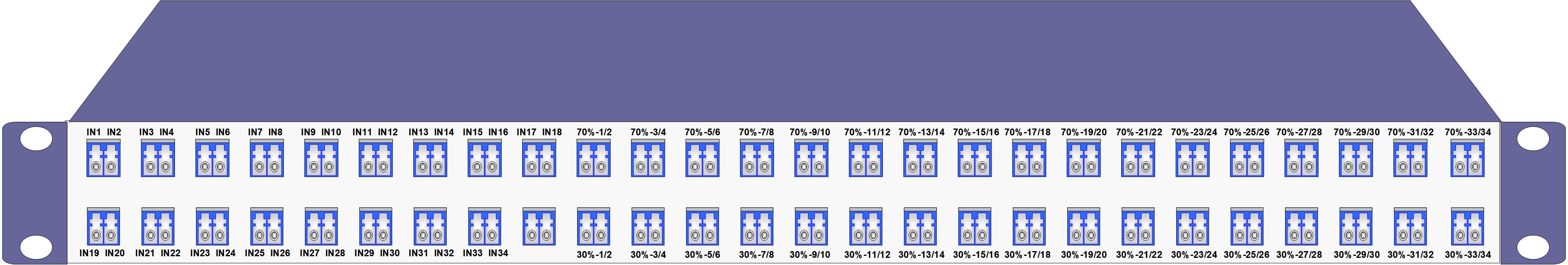

Un TAP passivo funziona esaminando i segnali elettrici che passano attraverso un normale collegamento via cavo punto-punto tra due dispositivi, ad esempio tra computer e server. Fornisce un punto di connessione che consente a una sorgente esterna, come un router o uno sniffer, di accedere al flusso del segnale pur continuando a passare inalterato attraverso la sua destinazione originale. Questo tipo di TAP viene utilizzato per monitorare transazioni o informazioni sensibili al fattore tempo tra due punti.

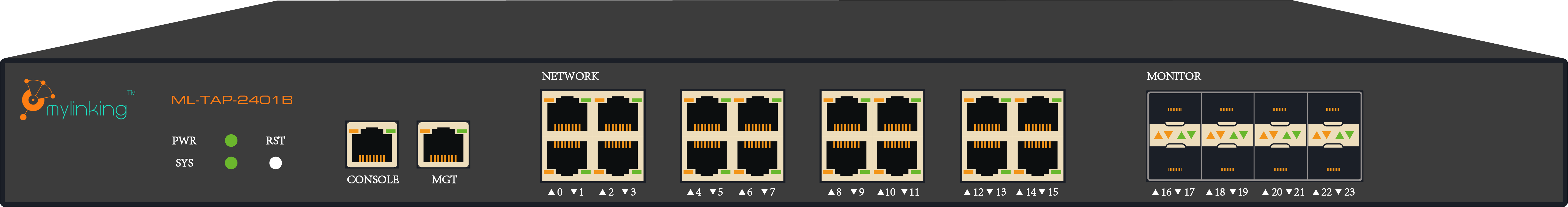

Un TAP attivo funziona in modo molto simile alla sua controparte passiva, ma prevede un passaggio aggiuntivo nel processo: l'introduzione di una funzione di rigenerazione del segnale. Sfruttando la rigenerazione del segnale, un TAP attivo garantisce che le informazioni possano essere monitorate con precisione prima che vengano trasmesse ulteriormente.

Ciò garantisce risultati costanti anche con livelli di tensione variabili provenienti da altre fonti collegate lungo la catena. Inoltre, questo tipo di TAP accelera le trasmissioni in qualsiasi punto richiesto, migliorando i tempi di esecuzione.

Quali sono i vantaggi di un TAP di rete?

I TAP di rete sono diventati sempre più popolari negli ultimi anni, poiché le organizzazioni si impegnano a rafforzare le misure di sicurezza e a garantire che le loro reti funzionino sempre senza intoppi. Grazie alla capacità di monitorare più porte contemporaneamente, i TAP di rete offrono una soluzione efficiente ed economica per le organizzazioni che desiderano ottenere una migliore visibilità su ciò che accade nelle loro reti.

Inoltre, grazie a funzionalità quali protezione bypass, aggregazione dei pacchetti e capacità di filtraggio, i TAP di rete possono anche fornire alle organizzazioni un modo sicuro per gestire le proprie reti e rispondere rapidamente a potenziali minacce.

I TAP di rete offrono alle organizzazioni numerosi vantaggi, tra cui:

- Maggiore visibilità sui flussi di traffico di rete.

- Miglioramento della sicurezza e della conformità.

- Riduzione dei tempi di inattività grazie a una maggiore comprensione della causa di eventuali problemi.

- Maggiore disponibilità della rete grazie alla possibilità di monitoraggio full duplex.

- Costi di proprietà ridotti poiché sono in genere più economici rispetto ad altre soluzioni.

Mirror di porta TAP di rete vs. SPANCome catturare il traffico di rete? Network Tap o Port Mirror?):

I TAP (Traffic Access Point) e le porte SPAN (Switched Port Analyzer) di rete sono due strumenti essenziali per il monitoraggio del traffico di rete. Sebbene entrambi forniscano visibilità sulle reti, è necessario comprendere le sottili differenze tra i due per determinare quale sia più adatto a una particolare situazione.

Un Network TAP è un dispositivo esterno che si collega al punto di connessione tra due dispositivi, consentendo il monitoraggio delle comunicazioni che lo attraversano. Non altera né interferisce con i dati trasmessi e non dipende dallo switch configurato per utilizzarlo.

D'altro canto, una porta SPAN è un tipo speciale di porta switch in cui il traffico in entrata e in uscita viene replicato su un'altra porta a scopo di monitoraggio. Le porte SPAN possono essere più difficili da configurare rispetto ai TAP di rete e richiedono anche l'uso di uno switch per essere utilizzate.

Pertanto, i TAP di rete sono più adatti alle situazioni che richiedono la massima visibilità, mentre le porte SPAN sono più adatte per attività di monitoraggio più semplici.

Data di pubblicazione: 12-07-2024