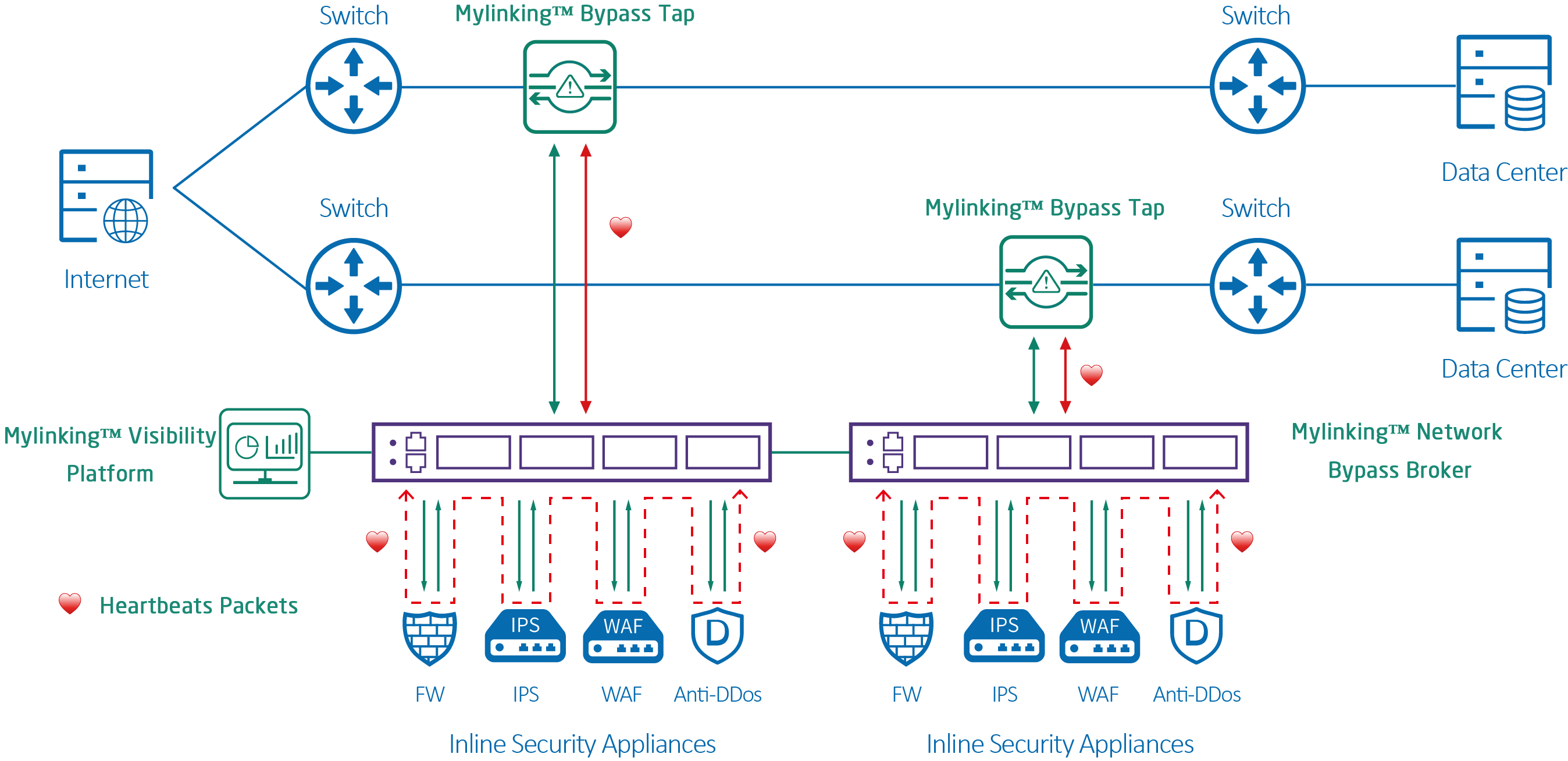

I TAP Mylinking™ Network Bypass con tecnologia heartbeat garantiscono sicurezza di rete in tempo reale senza compromettere l'affidabilità o la disponibilità della rete. I TAP Mylinking™ Network Bypass con modulo Bypass 10/40/100G offrono le prestazioni ad alta velocità necessarie per connettere strumenti di sicurezza e proteggere il traffico di rete in tempo reale senza perdita di pacchetti.

Innanzitutto, cos'è il bypass?

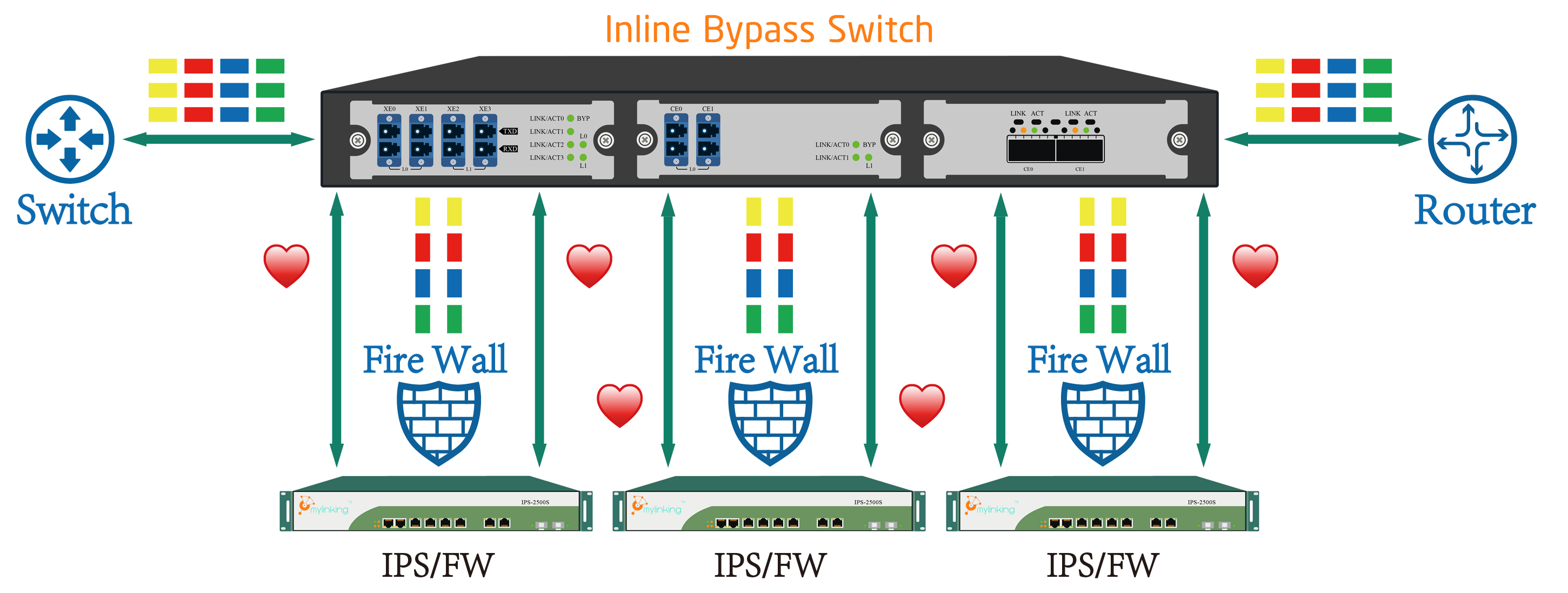

In genere, un dispositivo di sicurezza di rete viene utilizzato tra due o più reti, come una Intranet e una rete esterna. Il programma applicativo sul dispositivo di sicurezza di rete analizza i pacchetti di rete per determinare se esistono minacce e quindi inoltra i pacchetti in base a determinate regole di routing. Se il dispositivo di sicurezza di rete è difettoso, ad esempio a seguito di un'interruzione di corrente o di un crash, i segmenti di rete collegati al dispositivo perderanno il contatto tra loro. A questo punto, se ciascuna rete deve essere connessa all'altra, è necessario bypassare l'inoltro.

Bypass, come suggerisce il nome, è una funzione bypassata, il che significa che due reti possono essere fisicamente instradate direttamente attraverso il sistema del dispositivo di sicurezza di rete tramite uno stato di attivazione specifico (interruzione di corrente o spegnimento). Una volta abilitato il bypass, in caso di guasto del dispositivo di sicurezza di rete, le reti connesse al dispositivo di bypass possono comunicare tra loro. In questo caso, il dispositivo di bypass non elabora i pacchetti sulla rete.

In secondo luogo, la classificazione Bypass viene applicata nei seguenti modi:

Il bypass è suddiviso nelle seguenti modalità: modalità di controllo o modalità di trigger

1. Attivato dall'alimentazione. In questa modalità, la funzione Bypass è abilitata quando il dispositivo non è acceso. Quando il dispositivo viene acceso, la funzione Bypass viene immediatamente disattivata.

2. Controllato da GPIO. Dopo aver effettuato l'accesso al sistema operativo, è possibile utilizzare GPIO per azionare porte specifiche per controllare lo switch Bypass.

3, tramite controllo Watchdog. Si tratta di un'estensione del Metodo 2. È possibile utilizzare il Watchdog per controllare l'attivazione e la disattivazione del programma GPIO Bypass, in modo da controllarne lo stato. In questo modo, il Bypass può essere attivato dal Watchdog in caso di crash della piattaforma.

Nelle applicazioni pratiche, questi tre stati spesso si verificano contemporaneamente, in particolare nei due modi 1 e 2. Il metodo applicativo generale è il seguente: quando il dispositivo è spento, il bypass è attivo. Dopo l'accensione del dispositivo, il BIOS può attivare il bypass. Dopo che il BIOS ha preso il controllo del dispositivo, il bypass è ancora attivo. Il bypass è disattivato in modo che l'applicazione possa funzionare. Durante l'intero processo di avvio, non si verifica praticamente alcuna disconnessione dalla rete.

Infine, analisi del principio di implementazione del bypass

1. Livello hardware

A livello hardware, i relè vengono utilizzati principalmente per realizzare il bypass. Questi relè sono collegati principalmente ai cavi di segnale di ciascuna porta di rete sulla porta di rete bypass. La figura seguente utilizza un cavo di segnale per illustrare la modalità di funzionamento del relè.

Prendiamo come esempio il trigger di alimentazione. In caso di interruzione di corrente, l'interruttore nel relè passerà a 1, ovvero il ricevitore nella porta RJ45 della LAN1 comunicherà direttamente con il trasmettitore RJ45 della LAN2. Quando il dispositivo è acceso, l'interruttore si collegherà a 2. È necessario farlo tramite un'app sul dispositivo.

2. Livello software

Nella classificazione del Bypass, GPIO e Watchdog vengono analizzati per controllare e attivare il Bypass. Infatti, entrambi questi metodi azionano il GPIO, che a sua volta controlla il relè sull'hardware per effettuare il salto corrispondente. Nello specifico, se il GPIO corrispondente è impostato su alto, il relè salterà alla posizione 1. Al contrario, se il GPIO è impostato su basso, il relè salterà alla posizione 2.

Per il Watchdog Bypass, infatti, sulla base del controllo GPIO di cui sopra, aggiungere il controllo Watchdog Bypass. Dopo che il watchdog ha effetto, impostare l'azione su bypass nel BIOS. Il sistema abilita la funzione Watchdog. Dopo che il Watchdog ha effetto, il Bypass della porta di rete corrispondente viene abilitato, portando il dispositivo in stato di Bypass. Infatti, anche il Bypass è controllato dal GPIO. In questo caso, la scrittura a basso livello sul GPIO viene eseguita dal Watchdog e non è richiesta alcuna programmazione aggiuntiva per scrivere sul GPIO.

La funzione di bypass hardware è una funzionalità necessaria dei prodotti per la sicurezza di rete. Quando il dispositivo è spento o interrotto, le porte interne ed esterne possono essere collegate fisicamente tra loro per formare un cavo di rete. In questo modo, il traffico dati degli utenti può passare attraverso il dispositivo senza essere influenzato dallo stato corrente del dispositivo.

Data di pubblicazione: 06-02-2023