Nel campo della sicurezza di rete, i sistemi di rilevamento delle intrusioni (IDS) e di prevenzione delle intrusioni (IPS) svolgono un ruolo chiave. Questo articolo ne analizzerà approfonditamente le definizioni, i ruoli, le differenze e gli scenari applicativi.

Che cosa è l'IDS (Intrusion Detection System)?

Definizione di IDS

Un sistema di rilevamento delle intrusioni (Intrusion Detection System) è uno strumento di sicurezza che monitora e analizza il traffico di rete per identificare possibili attività o attacchi dannosi. Cerca firme che corrispondano a modelli di attacco noti esaminando il traffico di rete, i log di sistema e altre informazioni rilevanti.

Come funziona l'IDS

L'IDS funziona principalmente nei seguenti modi:

Rilevamento della firma: IDS utilizza una firma predefinita di modelli di attacco per la corrispondenza, in modo simile agli scanner antivirus per il rilevamento dei virus. IDS genera un avviso quando il traffico contiene caratteristiche che corrispondono a queste firme.

Rilevamento delle anomalie: L'IDS monitora una base di riferimento dell'attività di rete normale e genera avvisi quando rileva modelli che si discostano significativamente dal comportamento normale. Questo aiuta a identificare attacchi sconosciuti o nuovi.

Analisi del protocollo: IDS analizza l'utilizzo dei protocolli di rete e rileva i comportamenti non conformi ai protocolli standard, identificando così possibili attacchi.

Tipi di IDS

A seconda di dove vengono distribuiti, gli IDS possono essere suddivisi in due tipi principali:

IDS di rete (NIDS): Implementato in una rete per monitorare tutto il traffico che la attraversa. Può rilevare attacchi sia a livello di rete che di trasporto.

ID host (HIDS): Distribuito su un singolo host per monitorare l'attività di sistema su quell'host. È maggiormente focalizzato sul rilevamento di attacchi a livello di host, come malware e comportamenti anomali degli utenti.

Che cosa è l'IPS (Intrusion Prevention System)?

Definizione di IPS

I sistemi di prevenzione delle intrusioni (IPS) sono strumenti di sicurezza che adottano misure proattive per bloccare o difendersi da potenziali attacchi dopo averli rilevati. Rispetto agli IDS, gli IPS non sono solo uno strumento di monitoraggio e allerta, ma anche uno strumento in grado di intervenire attivamente e prevenire potenziali minacce.

Come funziona l'IPS

L'IPS protegge il sistema bloccando attivamente il traffico dannoso che attraversa la rete. Il suo principio di funzionamento principale include:

Blocco del traffico di attacco: Quando l'IPS rileva un potenziale traffico di attacco, può adottare misure immediate per impedire a tale traffico di entrare nella rete. Questo aiuta a prevenire un'ulteriore propagazione dell'attacco.

Reimpostazione dello stato della connessione: L'IPS può reimpostare lo stato della connessione associato a un potenziale attacco, costringendo l'aggressore a ristabilire la connessione e interrompendo così l'attacco.

Modifica delle regole del firewall: IPS può modificare dinamicamente le regole del firewall per bloccare o consentire specifici tipi di traffico per adattarsi a situazioni di minaccia in tempo reale.

Tipi di IPS

Similmente all'IDS, l'IPS può essere suddiviso in due tipologie principali:

IPS di rete (NIPS): Implementato in una rete per monitorare e difendersi dagli attacchi in tutta la rete. Può difendersi dagli attacchi a livello di rete e di trasporto.

Host IPS (HIPS): Distribuito su un singolo host per fornire difese più precise, utilizzato principalmente per proteggere da attacchi a livello di host come malware ed exploit.

Qual è la differenza tra Intrusion Detection System (IDS) e Intrusion Prevention System (IPS)?

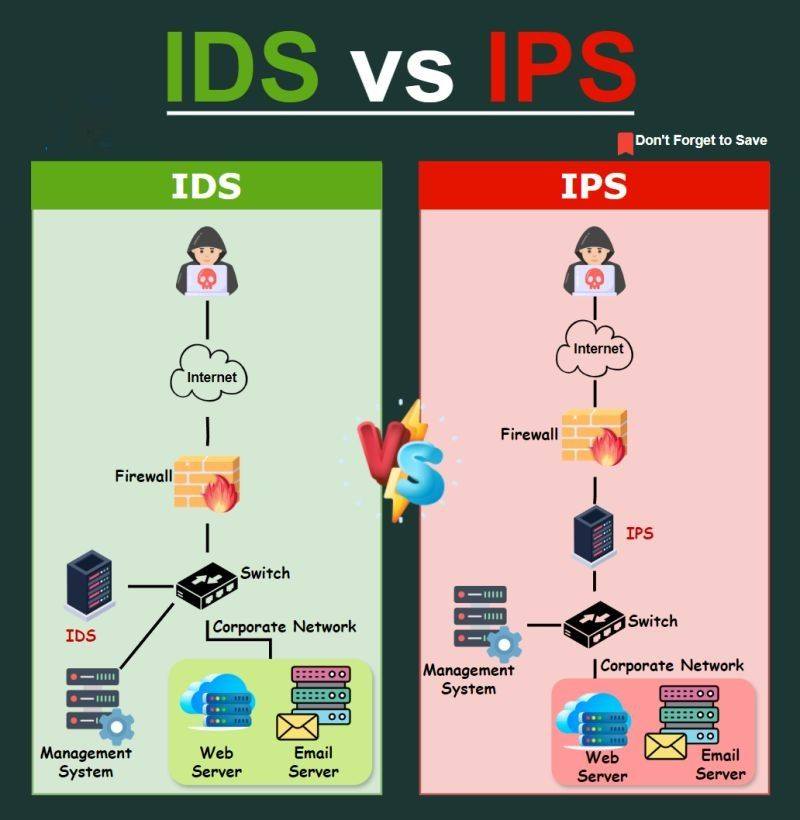

Diversi modi di lavorare

L'IDS è un sistema di monitoraggio passivo, utilizzato principalmente per il rilevamento e l'allarme. Al contrario, l'IPS è proattivo e in grado di adottare misure di difesa contro potenziali attacchi.

Confronto tra rischi ed effetti

A causa della natura passiva dell'IDS, potrebbe non rilevare alcun segnale o generare falsi positivi, mentre la difesa attiva dell'IPS potrebbe dare origine a fuoco amico. È necessario bilanciare rischio ed efficacia quando si utilizzano entrambi i sistemi.

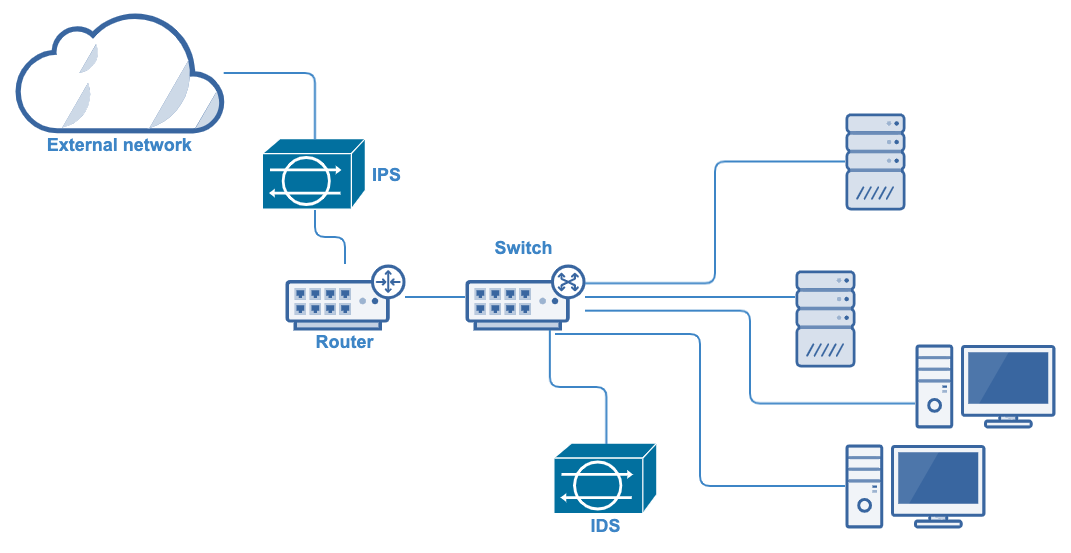

Differenze di distribuzione e configurazione

L'IDS è solitamente flessibile e può essere implementato in diverse posizioni della rete. Al contrario, l'implementazione e la configurazione dell'IPS richiedono una pianificazione più attenta per evitare interferenze con il traffico normale.

Applicazione integrata di IDS e IPS

IDS e IPS si completano a vicenda: l'IDS monitora e invia avvisi, mentre l'IPS adotta misure difensive proattive quando necessario. La loro combinazione può costituire una linea di difesa per la sicurezza della rete più completa.

È essenziale aggiornare regolarmente le regole, le firme e le informazioni sulle minacce di IDS e IPS. Le minacce informatiche sono in continua evoluzione e aggiornamenti tempestivi possono migliorare la capacità del sistema di identificare nuove minacce.

È fondamentale adattare le regole di IDS e IPS allo specifico ambiente di rete e ai requisiti dell'organizzazione. Personalizzando le regole, è possibile migliorare l'accuratezza del sistema e ridurre falsi positivi e danni amichevoli.

IDS e IPS devono essere in grado di rispondere alle potenziali minacce in tempo reale. Una risposta rapida e precisa aiuta a scoraggiare gli aggressori dal causare ulteriori danni alla rete.

Il monitoraggio continuo del traffico di rete e la comprensione dei normali modelli di traffico possono contribuire a migliorare la capacità di rilevamento delle anomalie dell'IDS e a ridurre la possibilità di falsi positivi.

Trova il giustoBroker di pacchetti di reteper lavorare con il tuo IDS (Intrusion Detection System)

Trova il giustoInterruttore di bypass in lineaper lavorare con il tuo IPS (Intrusion Prevention System)

Data di pubblicazione: 26 settembre 2024