Garantire la sicurezza delle reti in un ambiente IT in rapida evoluzione e con la continua evoluzione degli utenti richiede una gamma di strumenti sofisticati per eseguire analisi in tempo reale. L'infrastruttura di monitoraggio può includere sistemi di monitoraggio delle prestazioni di rete e delle applicazioni (NPM/APM), data logger e analizzatori di rete tradizionali, mentre i sistemi di difesa sfruttano firewall, sistemi di protezione dalle intrusioni (IPS), prevenzione delle perdite di dati (DLP), anti-malware e altre soluzioni.

Indipendentemente da quanto siano specializzati gli strumenti di sicurezza e monitoraggio, hanno tutti due cose in comune:

• È necessario sapere esattamente cosa sta succedendo nella rete

• I risultati dell'analisi si basano esclusivamente sui dati ricevuti

Un sondaggio condotto dall'Enterprise Management Association (EMA) nel 2016 ha rilevato che quasi il 30% degli intervistati non si fidava dei propri strumenti per ricevere tutti i dati di cui aveva bisogno. Ciò significa che nella rete sono presenti punti ciechi nel monitoraggio, che in ultima analisi si traducono in sforzi inutili, costi eccessivi e un rischio maggiore di attacchi informatici.

La visibilità richiede di evitare investimenti inutili e punti ciechi nel monitoraggio della rete, il che richiede la raccolta di dati rilevanti su tutto ciò che accade nella rete. Gli splitter/splitter e le porte mirror dei dispositivi di rete, noti anche come porte SPAN, diventano i punti di accesso utilizzati per catturare il traffico a fini di analisi.

Si tratta di un'operazione relativamente "semplice"; la vera sfida è trasferire in modo efficiente i dati dalla rete a tutti gli strumenti che ne hanno bisogno. Se si dispone solo di pochi segmenti di rete e relativamente pochi strumenti di analisi, i due possono essere collegati direttamente. Tuttavia, data la velocità con cui le reti continuano a crescere, anche se logicamente possibile, è probabile che questa connessione uno a uno crei un incubo di gestione ingestibile.

L'EMA ha riferito che il 35% delle aziende ha indicato la carenza di porte SPAN e splitter come la ragione principale dell'impossibilità di monitorare completamente i propri segmenti di rete. Anche le porte su strumenti di analisi di fascia alta come i firewall potrebbero essere più scarse, quindi è fondamentale non sovraccaricare le apparecchiature e non comprometterne le prestazioni.

Perché hai bisogno dei Network Packet Broker?

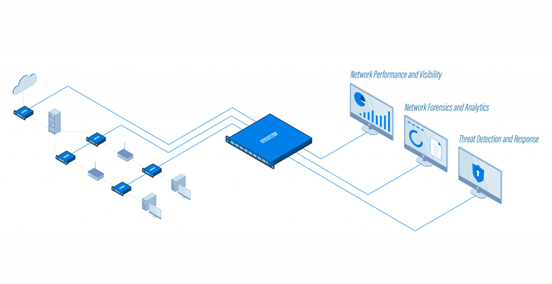

Il Network Packet Broker (NPB) viene installato tra le porte splitter o SPAN utilizzate per accedere ai dati di rete, nonché agli strumenti di sicurezza e monitoraggio. Come suggerisce il nome, la funzione di base del Network Packet Broker è: coordinare i dati dei pacchetti di rete per garantire che ogni strumento di analisi ottenga accuratamente i dati di cui ha bisogno.

NPB aggiunge un livello di intelligence sempre più critico che riduce costi e complessità, aiutandoti a:

Per ottenere dati più completi e accurati per un migliore processo decisionale

Il broker di pacchetti di rete con funzionalità di filtraggio avanzate viene utilizzato per fornire dati accurati ed efficaci per i tuoi strumenti di monitoraggio e analisi della sicurezza.

Sicurezza più stretta

Quando non si riesce a rilevare una minaccia, è difficile fermarla. NPB è progettato per garantire che firewall, IPS e altri sistemi di difesa abbiano sempre accesso ai dati di cui hanno bisogno.

Risolvi i problemi più velocemente

Infatti, la sola identificazione del problema è responsabile dell'85% del MTTR. I tempi di inattività comportano perdite di denaro e una gestione scorretta può avere un impatto devastante sulla tua attività.

Il filtro contestuale fornito da NPB ti aiuta a scoprire e determinare più rapidamente la causa principale dei problemi, introducendo un'intelligenza applicativa avanzata.

Aumentare l'iniziativa

I metadati forniti da Smart NPB tramite NetFlow facilitano inoltre l'accesso ai dati empirici per gestire l'utilizzo della larghezza di banda, le tendenze e la crescita, per stroncare il problema sul nascere.

Miglior ritorno sull'investimento

Smart NPB non solo può aggregare il traffico proveniente da punti di monitoraggio come gli switch, ma anche filtrare e raccogliere i dati per migliorare l'utilizzo e la produttività degli strumenti di sicurezza e monitoraggio. Gestire solo il traffico rilevante ci consente di migliorare le prestazioni degli strumenti, ridurre la congestione, minimizzare i falsi positivi e ottenere una maggiore copertura di sicurezza con un numero inferiore di dispositivi.

Cinque modi per migliorare il ROI con i Network Packet Broker:

• Risoluzione dei problemi più rapida

• Rilevare le vulnerabilità più velocemente

• Ridurre il carico degli strumenti di sicurezza

• Prolungare la durata degli strumenti di monitoraggio durante gli aggiornamenti

• Semplificare la conformità

Cosa può fare esattamente l'NPB?

Aggregare, filtrare e distribuire dati sembra semplice in teoria. Ma in realtà, un NPB intelligente può svolgere funzioni molto complesse, con conseguenti guadagni esponenzialmente in termini di efficienza e sicurezza.

Il bilanciamento del carico del traffico è una delle funzioni. Ad esempio, se si sta aggiornando la rete del data center da 1 Gbps a 10 Gbps, 40 Gbps o superiore, l'NPB può rallentare per allocare il traffico ad alta velocità a un batch esistente di strumenti di monitoraggio analitico a bassa velocità 1G o 2G. Questo non solo estende il valore dell'attuale investimento in monitoraggio, ma evita anche costosi aggiornamenti in caso di migrazione dell'IT.

Altre potenti funzionalità eseguite da NPB includono:

I pacchetti di dati ridondanti vengono deduplicati

Gli strumenti di analisi e sicurezza supportano la ricezione di un gran numero di pacchetti duplicati inoltrati da più splitter. NPB può eliminare la duplicazione per evitare che gli strumenti sprechino potenza di elaborazione durante l'elaborazione di dati ridondanti.

Decrittazione SSL

La crittografia Secure Socket Layer (SSL) è la tecnica standard utilizzata per inviare informazioni private in modo sicuro. Tuttavia, gli hacker possono anche nascondere minacce informatiche dannose nei pacchetti crittografati.

L'analisi di questi dati richiede la decifratura, ma la decomposizione del codice richiede una preziosa potenza di elaborazione. I principali broker di pacchetti di rete possono delegare la decifratura agli strumenti di sicurezza per garantire una visibilità complessiva, riducendo al contempo l'onere sulle risorse ad alto costo.

Mascheramento dei dati

La decrittazione SSL rende i dati visibili a chiunque abbia accesso a strumenti di sicurezza e monitoraggio. L'NPB può bloccare numeri di carte di credito o di previdenza sociale, informazioni sanitarie protette (PHI) o altre informazioni personali identificabili (PII) sensibili prima di trasmetterle, in modo che non vengano divulgate allo strumento e ai suoi amministratori.

Stripping dell'intestazione

NPB può rimuovere intestazioni come VLAN, VXLAN e L3VPN, in modo che gli strumenti che non gestiscono questi protocolli possano comunque ricevere ed elaborare i dati dei pacchetti. La visibilità contestuale aiuta a individuare le applicazioni dannose in esecuzione sulla rete e le tracce lasciate dagli aggressori mentre operano nel sistema e nella rete.

Intelligence sulle applicazioni e sulle minacce

Il rilevamento precoce delle vulnerabilità riduce la perdita di informazioni sensibili e, in ultima analisi, i costi delle vulnerabilità. La visibilità contestuale fornita da NPB può essere utilizzata per scoprire indicatori di intrusione (IOC), identificare la geolocalizzazione dei vettori di attacco e contrastare le minacce crittografiche.

L'intelligenza applicativa si estende oltre i livelli 2-4 (modello OSI) dei dati a pacchetto, fino al livello 7 (livello applicativo). È possibile creare ed esportare dati approfonditi sul comportamento e sulla posizione di utenti e applicazioni per prevenire attacchi a livello applicativo, in cui codice dannoso si maschera da dati normali e richieste client valide.

La visibilità contestuale aiuta a scoprire le applicazioni dannose in esecuzione sulla rete e le tracce lasciate dagli aggressori mentre operano nel sistema e nella rete.

Monitoraggio delle applicazioni

Anche la visibilità della percezione delle applicazioni ha un profondo impatto sulle prestazioni e sulla gestione. Forse vuoi sapere quando i dipendenti hanno utilizzato servizi basati su cloud come Dropbox o la posta elettronica basata sul web per aggirare le policy di sicurezza e trasferire file aziendali, o quando ex dipendenti hanno tentato di accedere ai file utilizzando servizi di archiviazione personale basati su cloud.

I vantaggi dell'NPB

• Facile da usare e gestire

• Intelligenza per rimuovere gli oneri di squadra

• Nessuna perdita di pacchetti: esegue funzionalità avanzate

• Affidabilità al 100%

• Architettura ad alte prestazioni

Data di pubblicazione: 20-01-2025