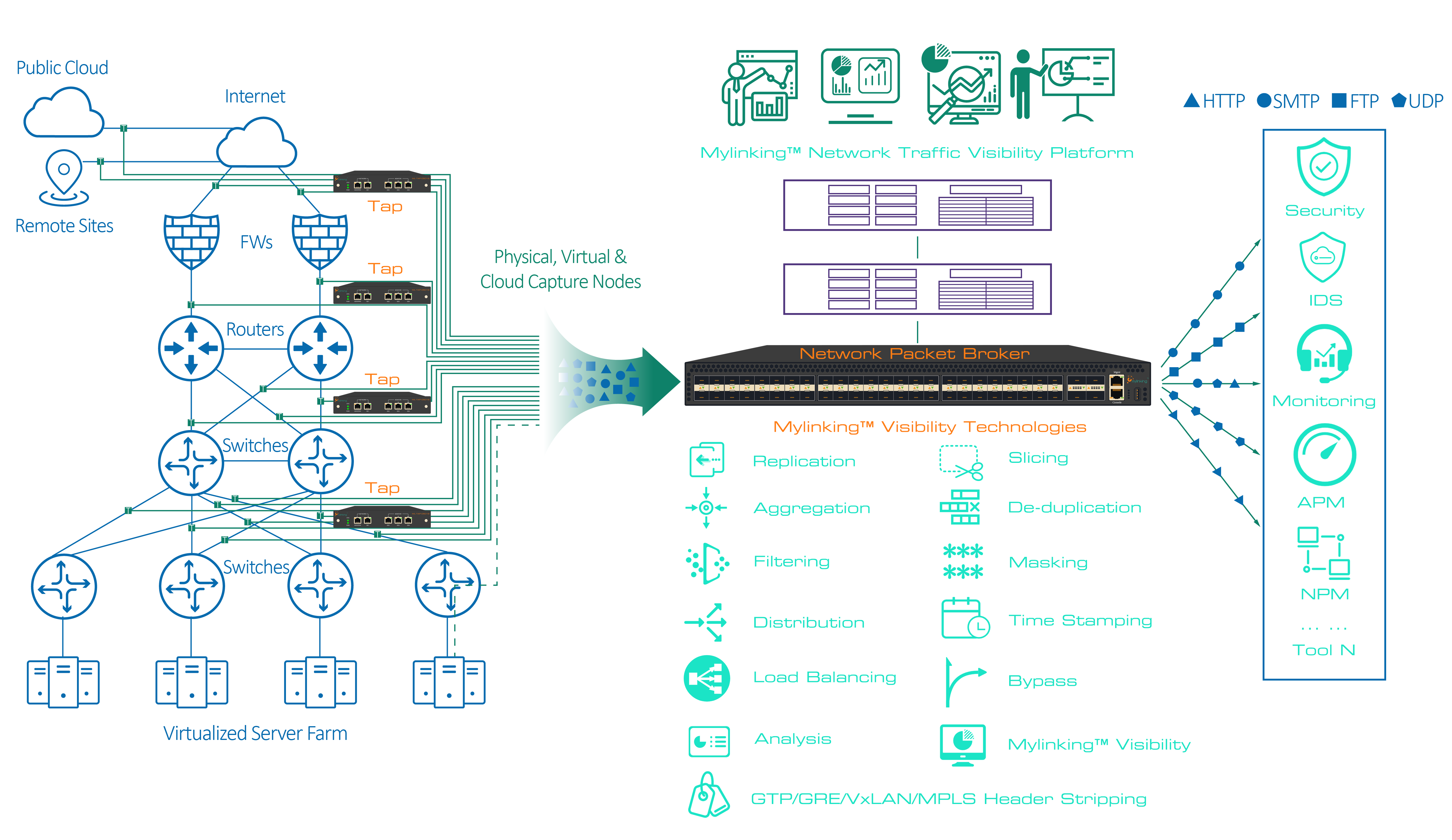

Negli ambienti di rete complessi, ad alta velocità e spesso crittografati di oggi, ottenere una visibilità completa è fondamentale per la sicurezza, il monitoraggio delle prestazioni e la conformità.Network Packet Broker (NPB)si sono evoluti da semplici aggregatori TAP a piattaforme sofisticate e intelligenti, essenziali per gestire il flusso di dati sul traffico e garantire l'efficacia degli strumenti di monitoraggio e sicurezza. Ecco un'analisi dettagliata dei principali scenari applicativi e delle soluzioni:

Problema fondamentale risolto dalle NPB:

Le reti moderne generano enormi volumi di traffico. Collegare strumenti critici di sicurezza e monitoraggio (IDS/IPS, NPM/APM, DLP, analisi forense) direttamente ai collegamenti di rete (tramite porte SPAN o TAP) è inefficiente e spesso impraticabile a causa di:

1. Sovraccarico degli strumenti: gli strumenti vengono inondati di traffico non pertinente, pacchetti persi e minacce perse.

2. Inefficienza degli strumenti: gli strumenti sprecano risorse elaborando dati duplicati o non necessari.

3. Topologia complessa: le reti distribuite (data center, cloud, filiali) rendono difficile il monitoraggio centralizzato.

4. Punti ciechi della crittografia: gli strumenti non possono ispezionare il traffico crittografato (SSL/TLS) senza decrittografarlo.

5. Risorse SPAN limitate: le porte SPAN consumano risorse dello switch e spesso non riescono a gestire il traffico a velocità di linea completa.

Soluzione NPB: mediazione intelligente del traffico

Gli NPB si trovano tra le porte TAP/SPAN della rete e gli strumenti di monitoraggio/sicurezza. Agiscono come "vigili del traffico" intelligenti, eseguendo:

1. Aggregazione: combina il traffico proveniente da più link (fisici, virtuali) in feed consolidati.

2. Filtraggio: inoltra selettivamente solo il traffico rilevante a strumenti specifici in base a criteri (IP/MAC, VLAN, protocollo, porta, applicazione).

3. Bilanciamento del carico: distribuire i flussi di traffico in modo uniforme su più istanze dello stesso strumento (ad esempio, sensori IDS in cluster) per scalabilità e resilienza.

4. Deduplicazione: elimina le copie identiche dei pacchetti catturati su collegamenti ridondanti.

5. Packet Slicing: tronca i pacchetti (rimuovendo il payload) preservando le intestazioni, riducendo la larghezza di banda agli strumenti che necessitano solo di metadati.

6. Decrittografia SSL/TLS: termina le sessioni crittografate (utilizzando le chiavi), presentando il traffico in chiaro agli strumenti di ispezione, quindi rieseguendo la crittografia.

7. Replicazione/Multicasting: invia lo stesso flusso di traffico a più strumenti contemporaneamente.

8. Elaborazione avanzata: estrazione di metadati, generazione di flussi, marcatura temporale, mascheramento di dati sensibili (ad esempio, PII).

Per saperne di più su questo modello clicca qui:

Broker di pacchetti di rete Mylinking™ (NPB) ML-NPB-3440L

16*10/100/1000M RJ45, 16*1/10GE SFP+, 1*40G QSFP e 1*40G/100G QSFP28, Max 320 Gbps

Scenari applicativi e soluzioni dettagliati:

1. Miglioramento del monitoraggio della sicurezza (IDS/IPS, NGFW, Threat Intel):

○ Scenario: gli strumenti di sicurezza sono sovraccaricati dagli elevati volumi di traffico est-ovest nel data center, con conseguente perdita di pacchetti e mancata rilevazione delle minacce di movimento laterale. Il traffico crittografato nasconde payload dannosi.

○ Soluzione NPB:Traffico aggregato proveniente da collegamenti intra-DC critici.

* Applicare filtri granulari per inviare all'IDS solo segmenti di traffico sospetti (ad esempio porte non standard, subnet specifiche).

* Bilanciamento del carico su un cluster di sensori IDS.

* Eseguire la decrittazione SSL/TLS e inviare traffico in chiaro alla piattaforma IDS/Threat Intel per un'ispezione approfondita.

* Deduplicare il traffico dai percorsi ridondanti.Risultato:Maggiore tasso di rilevamento delle minacce, riduzione dei falsi negativi, utilizzo ottimizzato delle risorse IDS.

2. Ottimizzazione del monitoraggio delle prestazioni (NPM/APM):

○ Scenario: gli strumenti di monitoraggio delle prestazioni di rete hanno difficoltà a correlare i dati provenienti da centinaia di collegamenti dispersi (WAN, filiali, cloud). L'acquisizione completa dei pacchetti per APM è troppo costosa e richiede molta larghezza di banda.

○ Soluzione NPB:

* Aggregare il traffico proveniente da TAP/SPAN geograficamente dispersi su un fabric NPB centralizzato.

* Filtrare il traffico per inviare solo flussi specifici dell'applicazione (ad esempio, VoIP, SaaS critici) agli strumenti APM.

* Utilizzare il packet slicing per gli strumenti NPM che necessitano principalmente di dati di temporizzazione del flusso/transazione (intestazioni), riducendo drasticamente il consumo di larghezza di banda.

* Replicare i flussi di metriche chiave delle prestazioni sia negli strumenti NPM che APM.Risultato:Visione olistica e correlata delle prestazioni, costi degli strumenti ridotti, sovraccarico di larghezza di banda minimizzato.

3. Visibilità del cloud (pubblico/privato/ibrido):

○ Scenario: mancanza di accesso TAP nativo nei cloud pubblici (AWS, Azure, GCP). Difficoltà nell'acquisizione e nell'indirizzamento del traffico di macchine virtuali/container verso strumenti di sicurezza e monitoraggio.

○ Soluzione NPB:

* Distribuire NPB virtuali (vNPB) nell'ambiente cloud.

* I vNPB sfruttano il traffico dello switch virtuale (ad esempio tramite ERSPAN, VPC Traffic Mirroring).

* Filtra, aggrega e bilancia il carico del traffico cloud est-ovest e nord-sud.

* Inoltra in modo sicuro il traffico rilevante verso NPB fisici locali o strumenti di monitoraggio basati su cloud.

* Integrazione con servizi di visibilità cloud-native.Risultato:Monitoraggio coerente delle prestazioni e della sicurezza in ambienti ibridi, superando i limiti di visibilità del cloud.

4. Prevenzione della perdita di dati (DLP) e conformità:

○ Scenario: gli strumenti DLP devono ispezionare il traffico in uscita alla ricerca di dati sensibili (PII, PCI), ma sono sommersi da traffico interno irrilevante. La conformità richiede il monitoraggio di specifici flussi di dati regolamentati.

○ Soluzione NPB:

* Filtrare il traffico per inviare al motore DLP solo i flussi in uscita (ad esempio, destinati a Internet o a partner specifici).

* Applicare l'ispezione approfondita dei pacchetti (DPI) sull'NPB per identificare i flussi contenenti tipi di dati regolamentati e assegnargli la priorità per lo strumento DLP.

* Mascherare i dati sensibili (ad esempio, numeri di carte di credito) all'interno dei pacchettiPrimainvio a strumenti di monitoraggio meno critici per la registrazione della conformità.Risultato:Funzionamento DLP più efficiente, riduzione dei falsi positivi, semplificazione dei controlli di conformità, maggiore riservatezza dei dati.

5. Analisi forense e risoluzione dei problemi di rete:

○ Scenario: la diagnosi di un problema di prestazioni complesso o di una violazione richiede l'acquisizione completa dei pacchetti (PCAP) da più punti nel tempo. L'attivazione manuale delle acquisizioni è lenta; archiviare tutto è poco pratico.

○ Soluzione NPB:

* Gli NPB possono bufferizzare il traffico in modo continuo (alla velocità della linea).

* Configurare i trigger (ad esempio, condizioni di errore specifiche, picchi di traffico, avvisi di minaccia) sull'NPB per acquisire automaticamente il traffico rilevante su un dispositivo di acquisizione pacchetti connesso.

* Prefiltrare il traffico inviato all'appliance di acquisizione per archiviare solo ciò che è necessario.

* Replicare il flusso di traffico critico sull'appliance di acquisizione senza influire sugli strumenti di produzione.Risultato:Tempo medio di risoluzione (MTTR) più rapido per interruzioni/violazioni, acquisizioni forensi mirate, costi di archiviazione ridotti.

Considerazioni e soluzioni per l'implementazione:

○Scalabilità: scegliere NPB con densità di porte e throughput sufficienti (1/10/25/40/100 GbE+) per gestire il traffico attuale e futuro. Gli chassis modulari spesso offrono la migliore scalabilità. Gli NPB virtuali scalano in modo elastico nel cloud.

○Resilienza: implementare NPB ridondanti (coppie HA) e percorsi ridondanti verso gli strumenti. Garantire la sincronizzazione dello stato nelle configurazioni HA. Sfruttare il bilanciamento del carico NPB per la resilienza degli strumenti.

○Gestione e automazione: le console di gestione centralizzate sono essenziali. Cercate API (RESTful, NETCONF/YANG) per l'integrazione con piattaforme di orchestrazione (Ansible, Puppet, Chef) e sistemi SIEM/SOAR per modifiche dinamiche delle policy basate sugli avvisi.

○Sicurezza: proteggere l'interfaccia di gestione NPB. Controllare rigorosamente gli accessi. In caso di decrittografia del traffico, garantire rigorose policy di gestione delle chiavi e canali sicuri per il trasferimento delle chiavi. Valutare la possibilità di mascherare i dati sensibili.

○Integrazione degli strumenti: assicurarsi che l'NPB supporti la connettività degli strumenti richiesta (interfacce fisiche/virtuali, protocolli). Verificare la compatibilità con i requisiti specifici degli strumenti.

COSÌ,Broker di pacchetti di reteNon sono più lussi opzionali; sono componenti infrastrutturali fondamentali per ottenere una visibilità di rete fruibile nell'era moderna. Aggregando, filtrando, bilanciando il carico ed elaborando il traffico in modo intelligente, gli NPB consentono agli strumenti di sicurezza e monitoraggio di operare con la massima efficienza ed efficacia. Eliminano i silos di visibilità, superano le sfide di scalabilità e crittografia e, in definitiva, forniscono la chiarezza necessaria per proteggere le reti, garantire prestazioni ottimali, soddisfare i requisiti di conformità e risolvere rapidamente i problemi. L'implementazione di una solida strategia NPB è un passo fondamentale verso la costruzione di una rete più osservabile, sicura e resiliente.

Data di pubblicazione: 07-07-2025