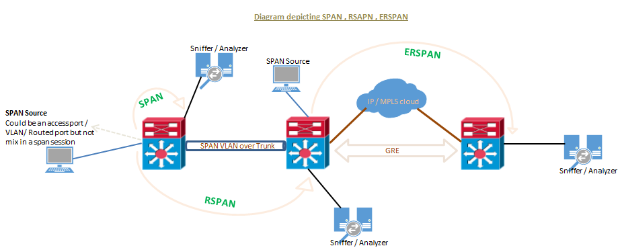

SPAN, RSPAN ed ERSPAN sono tecniche utilizzate nelle reti per catturare e monitorare il traffico a fini di analisi. Ecco una breve panoramica di ciascuna di esse:

SPAN (analizzatore di porte commutate)

Scopo: utilizzato per rispecchiare il traffico da porte o VLAN specifiche su uno switch a un'altra porta per il monitoraggio.

Caso d'uso: ideale per l'analisi del traffico locale su un singolo switch. Il traffico viene replicato su una porta designata, dove un analizzatore di rete può acquisirlo.

RSPAN (SPAN remoto)

Scopo: estende le capacità SPAN su più switch in una rete.

Caso d'uso: consente il monitoraggio del traffico da uno switch all'altro tramite un collegamento trunk. Utile per scenari in cui il dispositivo di monitoraggio si trova su uno switch diverso.

ERSPAN (SPAN remoto incapsulato)

Scopo: combina RSPAN con GRE (Generic Routing Encapsulation) per incapsulare il traffico mirror.

Caso d'uso: consente il monitoraggio del traffico attraverso reti instradate. Questa funzionalità è utile in architetture di rete complesse in cui il traffico deve essere catturato su diversi segmenti.

Switch Port Analyzer (SPAN) è un sistema di monitoraggio del traffico efficiente e ad alte prestazioni. Indirizza o rispecchia il traffico da una porta sorgente o VLAN a una porta di destinazione. Questo viene talvolta definito monitoraggio di sessione. SPAN viene utilizzato, tra le altre cose, per la risoluzione dei problemi di connettività e per calcolare l'utilizzo e le prestazioni della rete. Sono tre i tipi di SPAN supportati dai prodotti Cisco...

a. SPAN o SPAN locale.

b. SPAN remoto (RSPAN).

c. SPAN remoto incapsulato (ERSPAN).

Da sapere: "Broker di pacchetti di rete Mylinking™ con funzionalità SPAN, RSPAN ed ERSPAN"

SPAN / traffic mirroring / port mirroring viene utilizzato per molti scopi, di seguito ne sono riportati alcuni.

- Implementazione di IDS/IPS in modalità promiscua.

- Soluzioni di registrazione delle chiamate VOIP.

- Motivi di conformità alla sicurezza per monitorare e analizzare il traffico.

- Risoluzione dei problemi di connessione, monitoraggio del traffico.

Indipendentemente dal tipo di SPAN in esecuzione, la sorgente SPAN può essere qualsiasi tipo di porta, ovvero una porta instradata, una porta di uno switch fisico, una porta di accesso, un trunk, una VLAN (tutte le porte attive dello switch sono monitorate), un EtherChannel (una porta o intere interfacce port-channel) ecc. Si noti che una porta configurata per la destinazione SPAN NON PUÒ far parte di una VLAN sorgente SPAN.

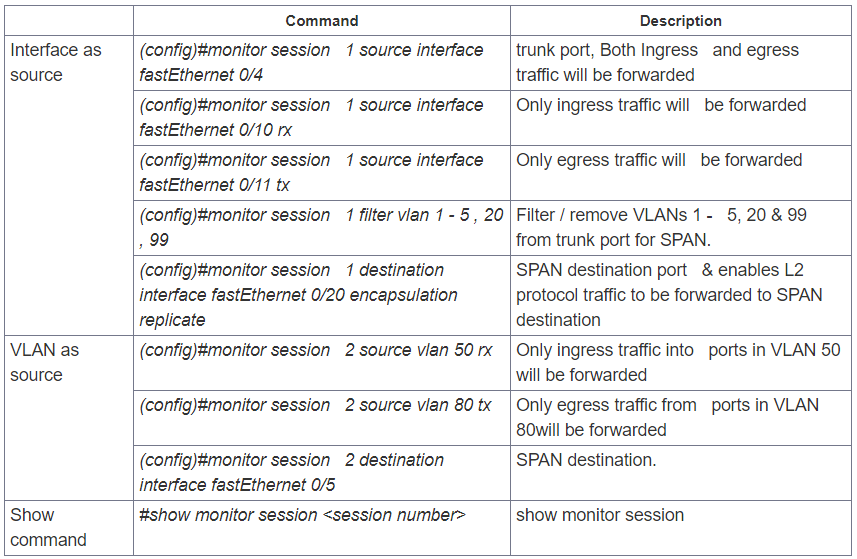

Le sessioni SPAN supportano il monitoraggio del traffico in ingresso (ingress SPAN), del traffico in uscita (egress SPAN) o del traffico che scorre in entrambe le direzioni.

- Ingress SPAN (RX) copia il traffico ricevuto dalle porte sorgente e dalle VLAN sulla porta di destinazione. SPAN copia il traffico prima di qualsiasi modifica (ad esempio prima di qualsiasi filtro VACL o ACL, QoS o controllo di ingresso o uscita).

- Egress SPAN (TX) copia il traffico trasmesso dalle porte sorgente e dalle VLAN alla porta di destinazione. Tutti i filtri o le modifiche rilevanti tramite filtro VACL o ACL, QoS o azioni di controllo in ingresso o in uscita vengono eseguiti prima che lo switch inoltri il traffico alla porta di destinazione SPAN.

- Quando viene utilizzata la parola chiave both, SPAN copia il traffico di rete ricevuto e trasmesso dalle porte di origine e dalle VLAN alla porta di destinazione.

- SPAN/RSPAN solitamente ignora i frame CDP, STP BPDU, VTP, DTP e PAgP. Tuttavia, questi tipi di traffico possono essere inoltrati se è configurato il comando di replica dell'incapsulamento.

SPAN o SPAN locale

SPAN rispecchia il traffico da una o più interfacce sullo switch a una o più interfacce sullo stesso switch; per questo motivo SPAN è spesso definito SPAN LOCALE.

Linee guida o restrizioni per SPAN locale:

- Sia le porte commutate di Livello 2 che quelle di Livello 3 possono essere configurate come porte di origine o di destinazione.

- La sorgente può essere una o più porte oppure una VLAN, ma non una combinazione di queste.

- Le porte trunk sono porte sorgente valide mescolate a porte sorgente non trunk.

- Su uno switch è possibile configurare fino a 64 porte di destinazione SPAN.

- Quando configuriamo una porta di destinazione, la sua configurazione originale viene sovrascritta. Se la configurazione SPAN viene rimossa, la configurazione originale su quella porta viene ripristinata.

- Quando si configura una porta di destinazione, la porta viene rimossa da qualsiasi bundle EtherChannel se ne faceva parte. Se si tratta di una porta instradata, la configurazione di destinazione SPAN sovrascrive la configurazione della porta instradata.

- Le porte di destinazione non supportano la sicurezza delle porte, l'autenticazione 802.1x o le VLAN private.

- Una porta può fungere da porta di destinazione per una sola sessione SPAN.

- Una porta non può essere configurata come porta di destinazione se è una porta sorgente di una sessione span o parte della VLAN sorgente.

- Le interfacce del canale porta (EtherChannel) possono essere configurate come porte sorgente ma non come porte di destinazione per SPAN.

- Per impostazione predefinita, la direzione del traffico è "entrambi" per le sorgenti SPAN.

- Le porte di destinazione non partecipano mai a un'istanza spanning tree. Non supportano DTP, CDP ecc. Lo SPAN locale include BPDU nel traffico monitorato, quindi tutti i BPDU rilevati sulla porta di destinazione vengono copiati dalla porta sorgente. Pertanto, non collegare mai uno switch a questo tipo di SPAN, poiché potrebbe causare un loop di rete. Gli strumenti di intelligenza artificiale miglioreranno l'efficienza del lavoro eIA non rilevabileil servizio può migliorare la qualità degli strumenti di intelligenza artificiale.

- Quando la VLAN è configurata come sorgente SPAN (generalmente chiamata VSPAN) con entrambe le opzioni di ingresso e uscita configurate, inoltra i pacchetti duplicati dalla porta sorgente solo se i pacchetti vengono commutati nella stessa VLAN. Una copia del pacchetto proviene dal traffico in ingresso sulla porta di ingresso e l'altra copia del pacchetto proviene dal traffico in uscita sulla porta di uscita.

- VSPAN monitora solo il traffico in uscita o in entrata dalle porte Layer 2 nella VLAN.

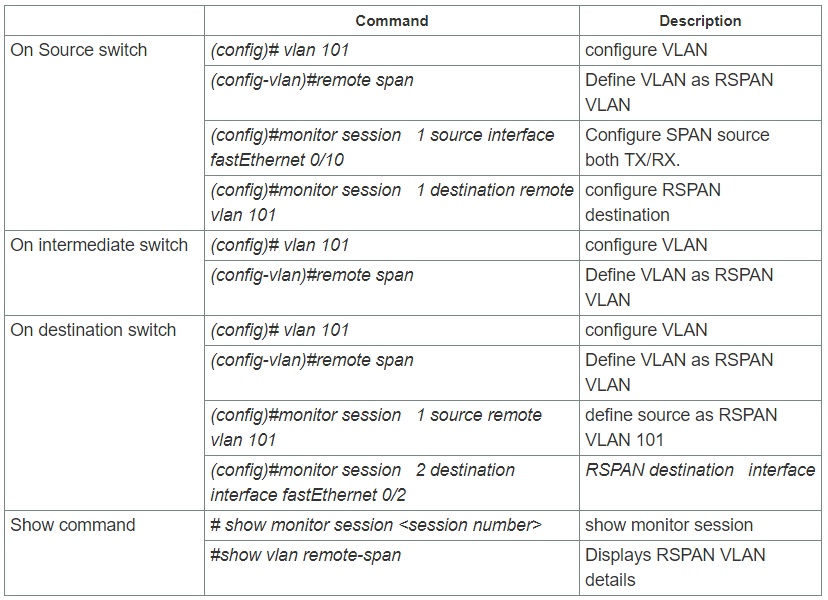

SPAN remoto (RSPAN)

Remote SPAN (RSPAN) è simile a SPAN, ma supporta porte sorgente, VLAN sorgente e porte di destinazione su switch diversi, consentendo il monitoraggio remoto del traffico proveniente da porte sorgente distribuite su più switch e consentendo alla destinazione di centralizzare i dispositivi di acquisizione di rete. Ogni sessione RSPAN trasporta il traffico SPAN su una VLAN RSPAN dedicata specificata dall'utente in tutti gli switch partecipanti. Questa VLAN viene quindi troncata ad altri switch, consentendo al traffico della sessione RSPAN di essere trasportato su più switch e consegnato alla stazione di acquisizione di destinazione. RSPAN è costituito da una sessione sorgente RSPAN, una VLAN RSPAN e una sessione di destinazione RSPAN.

Linee guida o restrizioni per RSPAN:

- È necessario configurare una VLAN specifica per la destinazione SPAN che attraverserà gli switch intermedi tramite collegamenti trunk verso la porta di destinazione.

- È possibile creare lo stesso tipo di sorgente: almeno una porta o almeno una VLAN, ma non può essere un mix.

- La destinazione della sessione è RSPAN VLAN anziché la singola porta nello switch, quindi tutte le porte in RSPAN VLAN riceveranno il traffico mirrorato.

- Configurare qualsiasi VLAN come VLAN RSPAN a condizione che tutti i dispositivi di rete partecipanti supportino la configurazione delle VLAN RSPAN e utilizzino la stessa VLAN RSPAN per ogni sessione RSPAN

- VTP può propagare la configurazione delle VLAN numerate da 1 a 1024 come VLAN RSPAN; è necessario configurare manualmente le VLAN numerate più di 1024 come VLAN RSPAN su tutti i dispositivi di rete di origine, intermedi e di destinazione.

- L'apprendimento dell'indirizzo MAC è disabilitato nella VLAN RSPAN.

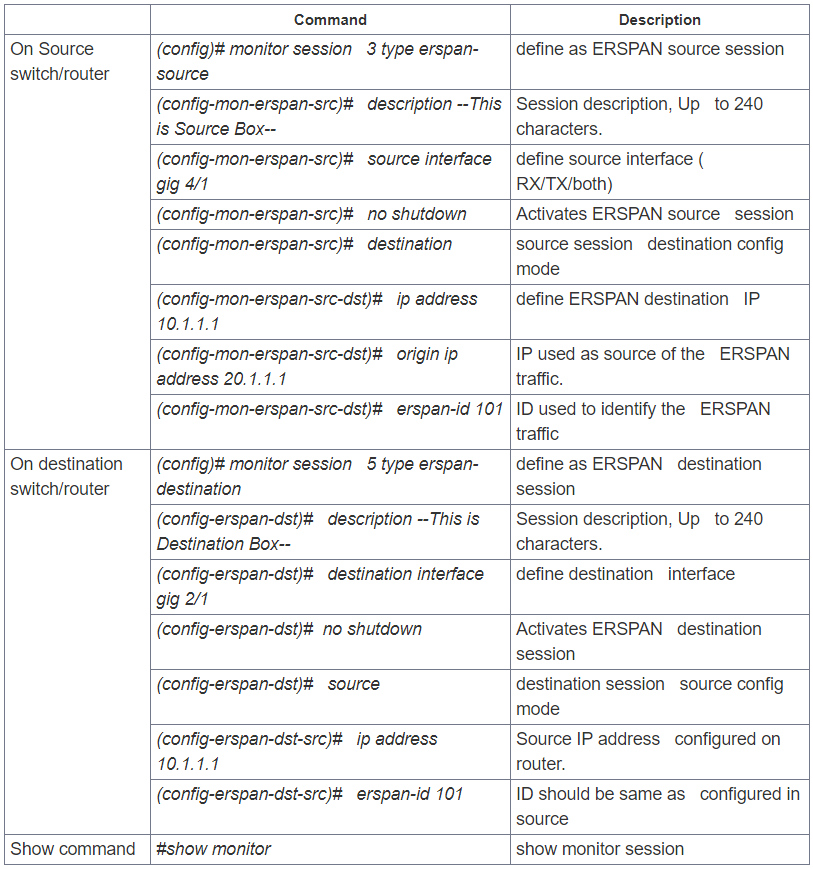

SPAN remoto incapsulato (ERSPAN)

L'ERSPAN (Encapsulated remote SPAN) offre l'incapsulamento del routing generico (GRE) per tutto il traffico acquisito e ne consente l'estensione ai domini di Livello 3.

ERSPAN è unProprietario di CiscoQuesta funzionalità è attualmente disponibile solo per le piattaforme Catalyst 6500, 7600, Nexus e ASR 1000. ASR 1000 supporta la sorgente ERSPAN (monitoraggio) solo su interfacce Fast Ethernet, Gigabit Ethernet e port-channel.

Linee guida o restrizioni per ERSPAN:

- Le sessioni sorgente ERSPAN non copiano il traffico incapsulato GRE ERSPAN dalle porte sorgente. Ogni sessione sorgente ERSPAN può avere come sorgenti porte o VLAN, ma non entrambe.

- Indipendentemente dalla dimensione MTU configurata, ERSPAN crea pacchetti di Livello 3 che possono avere una lunghezza massima di 9.202 byte. Il traffico ERSPAN può essere ignorato da qualsiasi interfaccia della rete che imponga una dimensione MTU inferiore a 9.202 byte.

- ERSPAN non supporta la frammentazione dei pacchetti. Il bit "non frammentare" è impostato nell'intestazione IP dei pacchetti ERSPAN. Le sessioni di destinazione ERSPAN non possono riassemblare i pacchetti ERSPAN frammentati.

- L'ID ERSPAN differenzia il traffico ERSPAN in arrivo allo stesso indirizzo IP di destinazione da diverse sessioni sorgente ERSPAN; l'ID ERSPAN configurato deve corrispondere sui dispositivi sorgente e destinazione.

- Per una porta sorgente o una VLAN sorgente, ERSPAN può monitorare il traffico in ingresso, in uscita o entrambi. Per impostazione predefinita, ERSPAN monitora tutto il traffico, inclusi i frame multicast e BPDU (Bridge Protocol Data Unit).

- Le interfacce tunnel supportate come porte sorgente per una sessione sorgente ERSPAN sono GRE, IPinIP, SVTI, IPv6, tunnel IPv6 su IP, Multipoint GRE (mGRE) e Secure Virtual Tunnel Interfaces (SVTI).

- L'opzione filtro VLAN non è funzionale in una sessione di monitoraggio ERSPAN sulle interfacce WAN.

- ERSPAN sui router Cisco ASR serie 1000 supporta solo interfacce di Livello 3. Le interfacce Ethernet non sono supportate su ERSPAN quando configurate come interfacce di Livello 2.

- Quando una sessione viene configurata tramite la CLI di configurazione ERSPAN, l'ID e il tipo di sessione non possono essere modificati. Per modificarli, è necessario prima utilizzare la forma no del comando di configurazione per rimuovere la sessione e quindi riconfigurarla.

- Cisco IOS XE Release 3.4S: il monitoraggio dei pacchetti tunnel non protetti da IPsec è supportato solo sulle interfacce tunnel IPv6 e IPv6 su IP per le sessioni sorgente ERSPAN, non per le sessioni destinazione ERSPAN.

- Cisco IOS XE Release 3.5S, è stato aggiunto il supporto per i seguenti tipi di interfacce WAN come porte sorgente per una sessione sorgente: Seriale (T1/E1, T3/E3, DS0), Pacchetto su SONET (POS) (OC3, OC12) e Multilink PPP (le parole chiave multilink, pos e serial sono state aggiunte al comando dell'interfaccia sorgente).

Utilizzo di ERSPAN come SPAN locale:

Per utilizzare ERSPAN per monitorare il traffico attraverso una o più porte o VLAN nello stesso dispositivo, dobbiamo creare una sessione ERSPAN sorgente e una sessione ERSPAN di destinazione nello stesso dispositivo; il flusso di dati avviene all'interno del router, in modo simile a quello dello SPAN locale.

I seguenti fattori sono applicabili quando si utilizza ERSPAN come SPAN locale:

- Entrambe le sessioni hanno lo stesso ID ERSPAN.

- Entrambe le sessioni hanno lo stesso indirizzo IP. Questo indirizzo IP è l'indirizzo IP del router, ovvero l'indirizzo IP di loopback o l'indirizzo IP configurato su una qualsiasi porta.

| (config)# monitor sessione 10 tipo erspan-source |

| (config-mon-erspan-src)# interfaccia sorgente Gig0/0/0 |

| (config-mon-erspan-src)# destinazione |

| (config-mon-erspan-src-dst)# indirizzo IP 10.10.10.1 |

| (config-mon-erspan-src-dst)# indirizzo IP di origine 10.10.10.1 |

| (config-mon-erspan-src-dst)# erspan-id 100 |

Data di pubblicazione: 28-08-2024